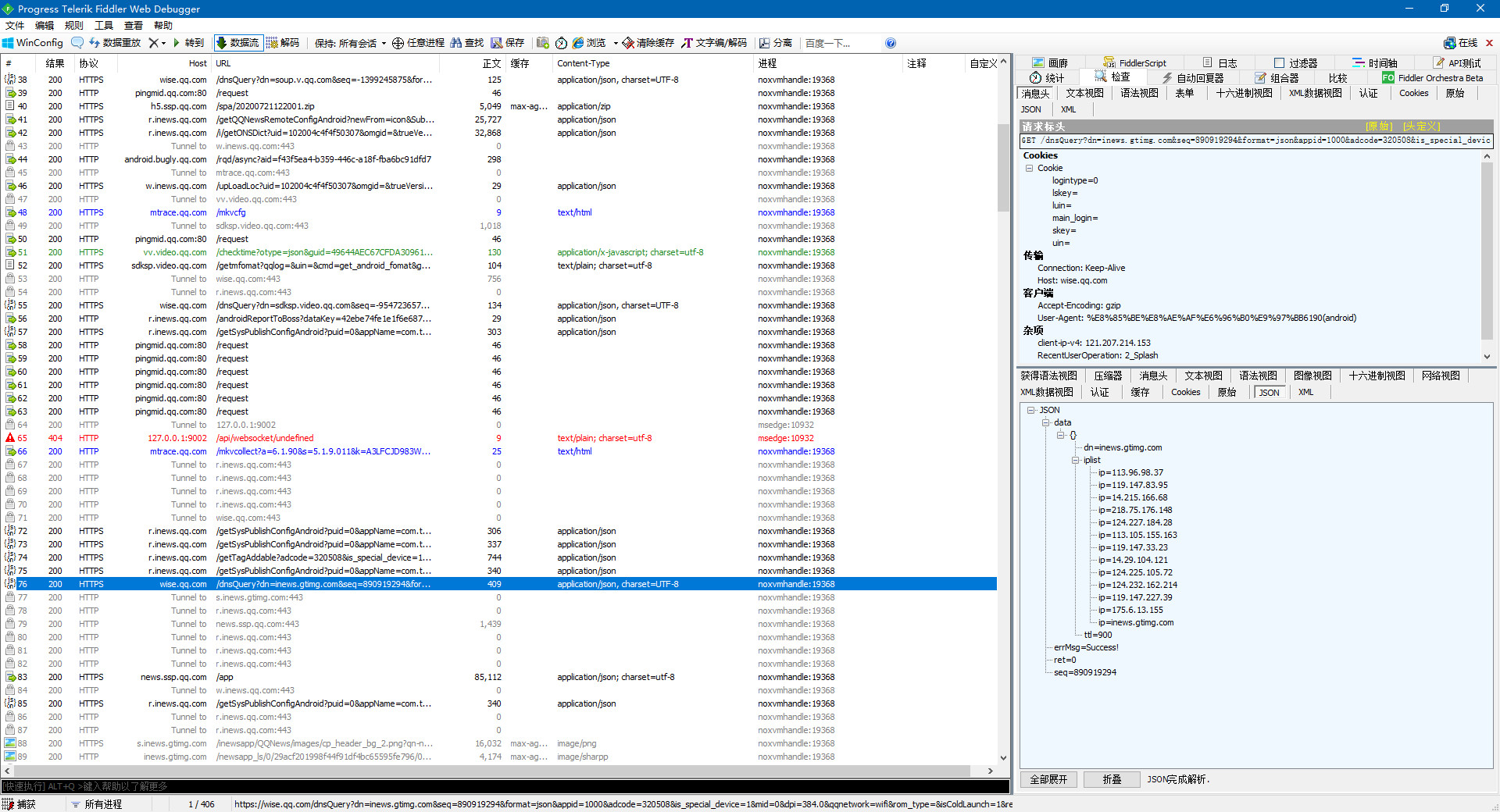

Findder抓包

Findder抓包

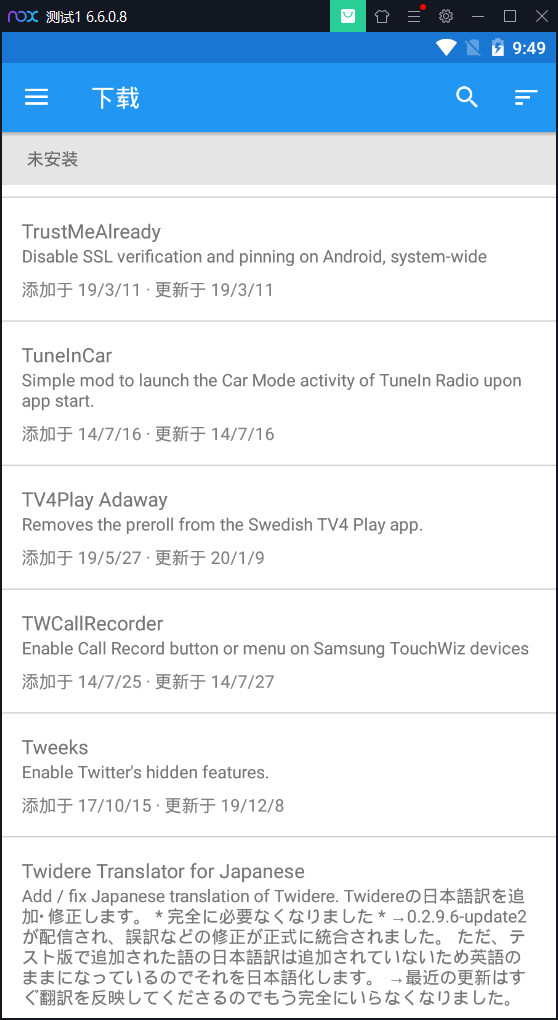

Xposed+JustTrustMe关闭SSL证书验证

widows10

夜神模拟器 android5 root

SSLPinning

如果能够这样做,是不是就可以解决这种“中间人劫持+伪造证书“攻击的问题:

客户端在收到服务器的证书后,对该证书进行强校验,验证该证书是不是客户端承认的证书,如果不是,则直接断开连接。

浏览器其实已经这样做了,但是如“前面”所说,选择权交给了用户,且浏览器由于其开放性允许让用户自导入自己的证书到受信任区域。

但是在APP里面就不一样,APP是HTTPS的服务提供方自己开发的客户端,开发者可以先将自己服务器的证书打包内置到自己的APP中,或者将证书签名内置到APP中,当客户端在请求服务器建立连接期间收到服务器证书后,先使用内置的证书信息校验一下服务器证书是否合法,如果不合法,直接断开。

当然攻击者也可以通过把这个APP源码给逆出来,然后找到证书校验这段逻辑,给他干掉,或者干脆把证书信息换成自己的服务器证书信息,然后重新打包签名,但是一旦APP做了代码加密和混淆,这个操作也会变得比较难搞。

因此这样看来,通过预先把服务器的证书信息“绑定“在APP的native端,然后建立连接时使用预先内置的绑定信息进行服务器证书校验,同时使用足够的代码加密或混淆,是比较合适的解决办法, 这个搞法就是“ssl pinning”.

补充:

不要将ssl pinning和https双向认证搞混了,HTTPS协议本身是支持双向认真的,既除了客户端对服务器证书进行验证外,服务器也可以要求客户端提供自己的证书信息并对其进行验证,在APP上,HTTPS双向认真的方案也可以防止中间人劫持,但这种双向认证开销较大,且安全性与”ssl pinning”一致,因此目前大多数APP都采用SSL Pinning这种方案。

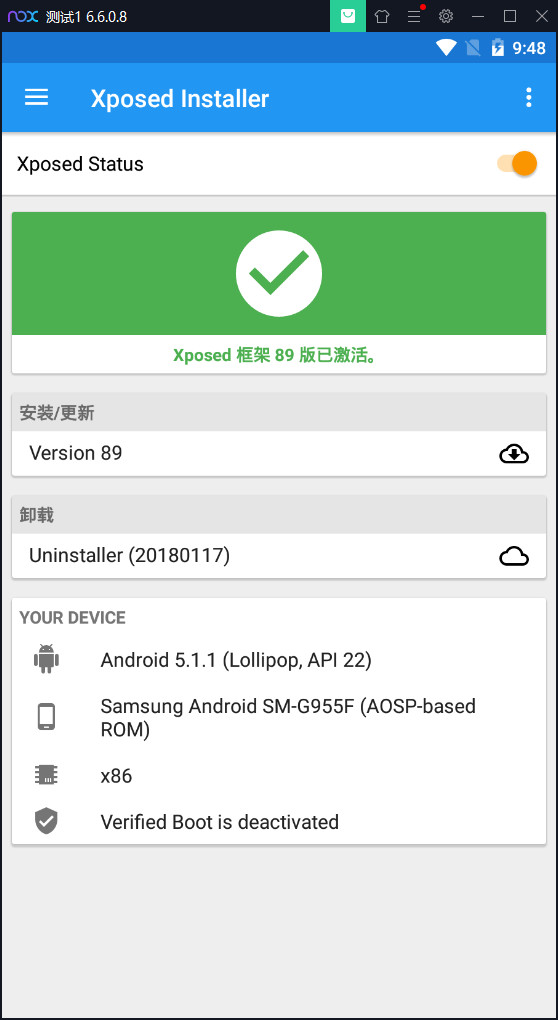

xposed

virtualxposed: https://github.com/android-hacker/VirtualXposed

xposed: https://github.com/rovo89/Xposed

xposed下载: http://repo.xposed.info/module/de.robv.android.xposed.installer

下载安装xposed

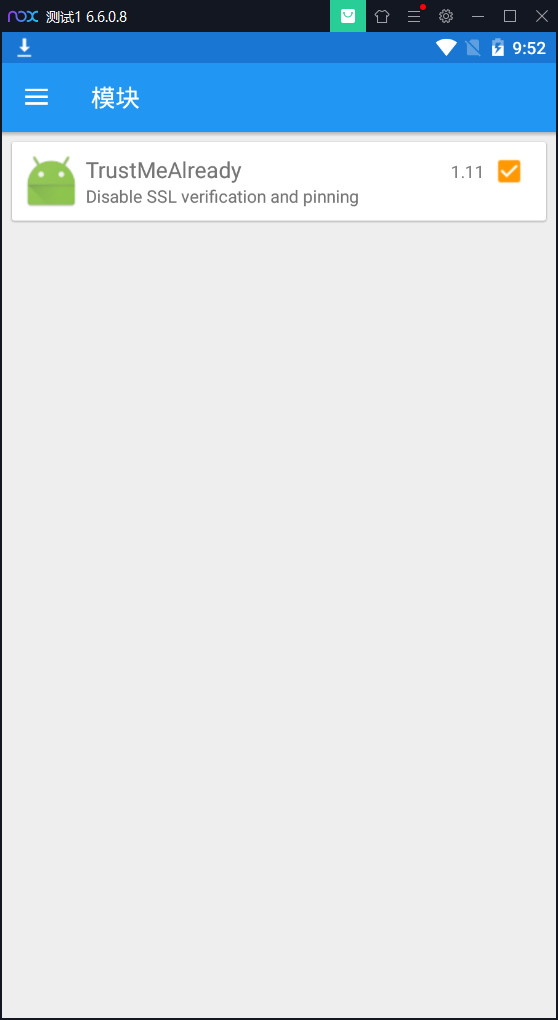

安装JustTruestMe模块

激活JustTruestMe模块

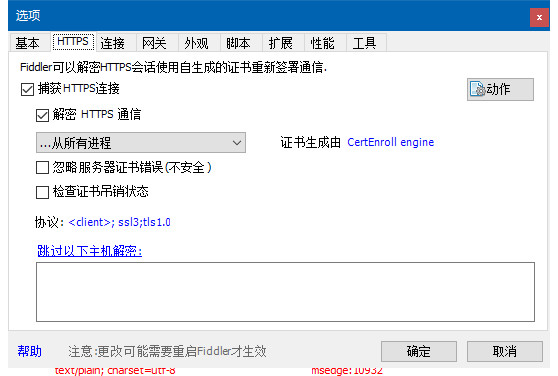

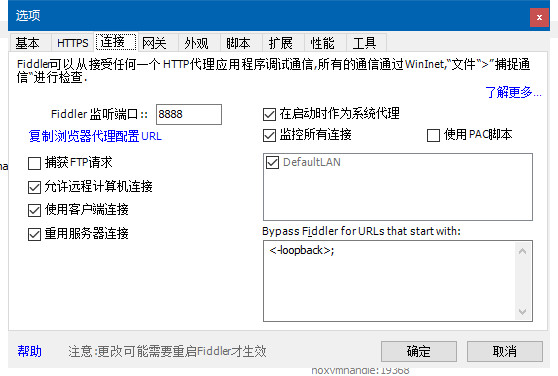

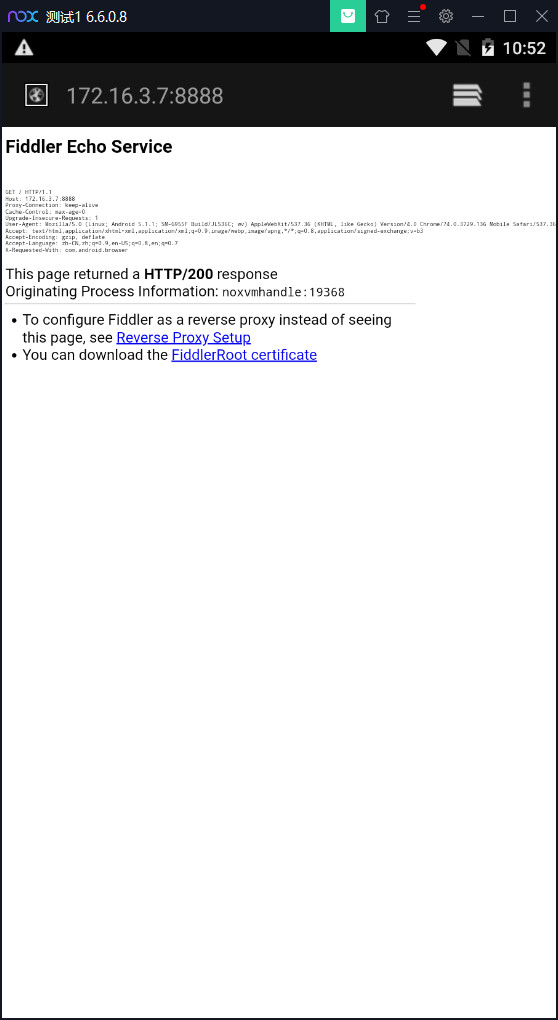

Findder配置

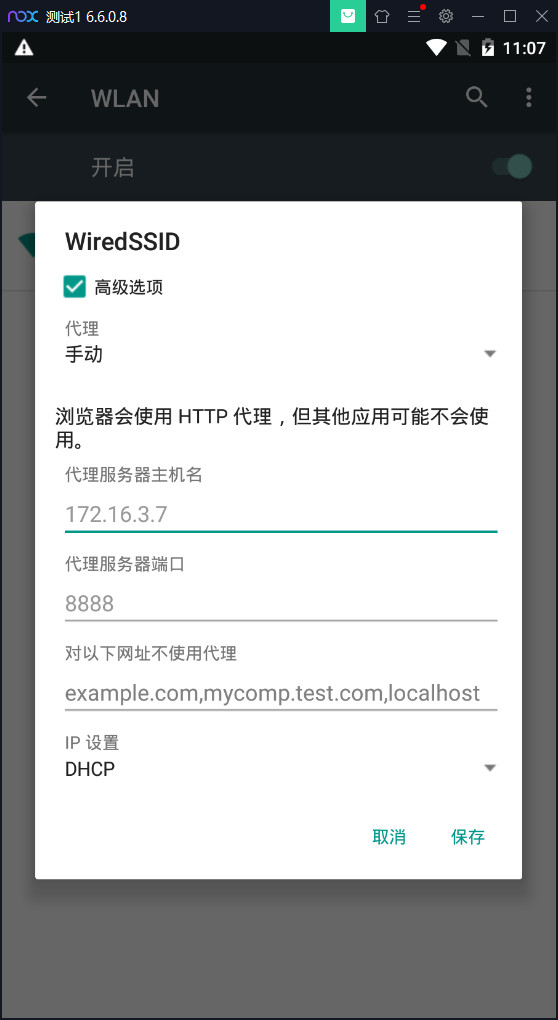

模拟器配置

开启代理

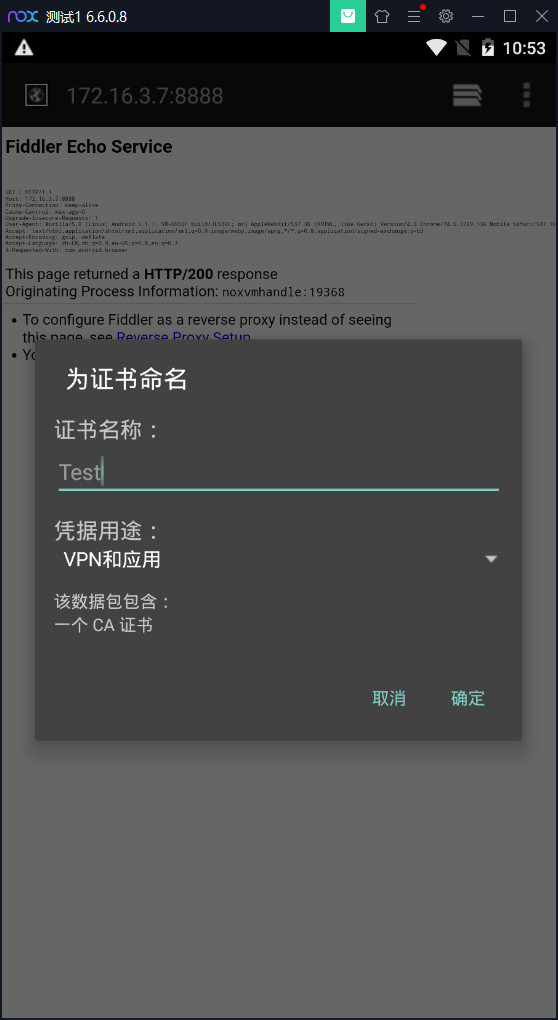

安装证书

安装证书时要设置密码

抓包

安装要抓包的软件,fidder中可以查看app请求数据